Bốn lỗi bảo mật nghiêm trọng trên các thiết bị Dell sẽ cung cấp cho những kẻ tấn công quyền kiểm soát gần như hoàn toàn thiết bị, nhờ vào cơ chế cập nhật bị lỗi của Dell.

Lỗi thông qua cơ chế Secure Boot

Các nhà nghiên cứu cho biết, 4 lỗ hổng có mức độ nghiêm trọng rất cao này có thể cho phép tin tặc chạy lệnh từ xa trong môi trường khởi động trước trên các thiết bị của Dell. Các lỗi này ước tính ảnh hưởng đến khoảng 30 triệu thiết bị Dell riêng lẻ trên toàn thế giới.

Theo phân tích từ Eclypsium, các lỗi này ảnh hưởng đến 129 mẫu máy tính xách tay, máy tính bảng và máy tính để bàn, bao gồm cả thiết bị doanh nghiệp và thiết bị tiêu dùng, được bảo vệ bằng Secure Boot. Secure Boot là một tiêu chuẩn bảo mật nhằm đảm bảo rằng thiết bị chỉ khởi động các phần mềm được nhà sản xuất thiết bị (OEM) tin cậy, để ngăn chặn việc mã độc khởi động theo máy.

Các nhà nghiên cứu tại Eclypsium cho biết các lỗi này cho phép tin tặc có đặc quyền phá vỡ hệ thống bảo vệ Secure Boot, kiểm soát quá trình khởi động của thiết bị và phá hủy hệ điều hành cũng như các kiểm soát bảo mật lớp cao hơn. Theo điểm nguy hiểm CVSS là 8,3 trên 10.

Cụ thể, các vấn đề này ảnh hưởng đến tính năng BIOSConnect trong Dell SupportAssist (một giải pháp hỗ trợ kỹ thuật được cài đặt sẵn trên hầu hết các máy Dell chạy Windows). BIOSConnect được sử dụng để khôi phục hệ điều hành từ xa hoặc để cập nhật firmware trên thiết bị.

Các nhà nghiên cứu lưu ý trong một phân tích: “Những nhà cung cấp công nghệ đang ngày càng triển khai các quy trình cập nhật qua mạng (OTA) để giúp khách hàng của họ dễ dàng cập nhật firmware và sửa lỗi hệ thống” .“Và mặc dù đây là một giải pháp rất tiện lợi, nhưng bất kỳ lỗ hổng nào trong các quy trình này, chẳng hạn như lỗ hổng mà chúng tôi đã tìm thấy trong BIOSConnect của Dell, đều có thể gây ra những hậu quả nghiêm trọng.”

Báo cáo lưu ý rằng các lỗ hổng đó có thể cho phép kẻ tấn công khai thác từ xa firmware UEFI của máy chủ và giành quyền kiểm soát cao nhất trên thiết bị.

Báo cáo kết luận: “Sự kết hợp giữa khả năng khai thác từ xa và quyền kiểm soát này có thể sẽ khiến chức năng cập nhật từ xa trở thành mục tiêu hấp dẫn cho những kẻ tấn công trong tương lai”.

Kết nối TLS không an toàn: Mạo danh Dell

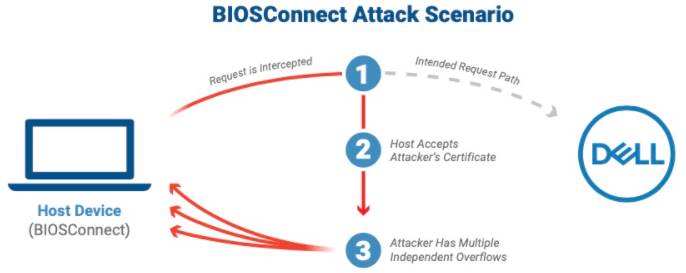

Lỗ hổng đầu tiên (CVE-2021-21571) là sự khởi đầu của chuỗi tấn công mã từ xa (RCE).

Khi BIOSConnect cố gắng kết nối với máy chủ Dell HTTP để thực hiện cập nhật hoặc khôi phục từ xa, nó sẽ cho phép BIOS của hệ thống (firmware được sử dụng để thực hiện khởi tạo phần cứng trong quá trình khởi động) kết nối với các dịch vụ của Dell qua internet. Sau đó, thực hiện quá trình cập nhật hoặc khôi phục.

Các nhà nghiên cứu Eclypsium cho biết vấn đề là kết nối TLS được sử dụng để kết nối BIOS với các máy chủ phụ sẽ chấp nhận bất kỳ chứng chỉ ký tự đại diện (wildcard certificate) hợp lệ nào. Vì vậy, kẻ tấn công có thể chặn kết nối đó, mạo danh Dell và cung cấp cho thiết bị nạn nhân nội dung đã được kẻ tấn công chỉnh sửa.

“Quá trình xác minh chứng chỉ cho dell.com được thực hiện trước tiên bằng cách truy xuất bản ghi DNS từ máy chủ mã hóa cứng (hard-coded server) 8.8.8.8, sau đó thiết lập kết nối với [trang web tải xuống của Dell],” theo phân tích. “Tuy nhiên, bất kỳ chứng chỉ ký tự đại diện hợp lệ nào được cấp bởi bất kỳ Tổ chức phát hành chứng chỉ tích hợp nào có trong tính năng BIOSConnect của BIOS đều được đáp ứng điều kiện kết nối an toàn và BIOSConnect sẽ tiến hành truy xuất các tệp liên quan. Gói chứng chỉ gốc CA trong BIOS được lấy từ tệp chứng chỉ gốc của Mozilla (certdata.txt) ”.

Lỗ hổng cho phép thực thi mã tùy ý

Khi lỗi này được khai thác để gửi nội dung độc hại trở lại máy nạn nhân, tin tặc có thể lựa chọn 1 trong 3 lỗ hổng bảo mật sau đây: CVE-2021-21572, CVE-2021-21573, CVE-2021-21574. Các nhà nghiên cứu cho biết, bất kỳ lỗ hổng nào trong số đó đều có thể được sử dụng để RCE trước khi thiết bị mục tiêu khởi động xong.

Theo Eclypsium, hai trong số các lỗ hổng trên ảnh hưởng đến quá trình khôi phục hệ điều hành, trong khi lỗ hổng thứ ba ảnh hưởng đến quá trình cập nhật firmware.

Các nhà nghiên cứu cho biết, bất kỳ tình huống tấn công nào cũng yêu cầu kẻ tấn công chuyển hướng lưu lượng truy cập của nạn nhân, chẳng hạn như machine-in-the-middle (MITM).

Báo cáo cho biết: “Các cuộc tấn công Machine-in-the-middle là một rào cản tương đối thấp đối với những kẻ tấn công cao tay, với các kỹ thuật như giả mạo ARP hoặc nhiễm độc bộ nhớ cache DNS nổi tiếng rất dễ tự động hóa”. “Ngoài ra, các VPN doanh nghiệp và các thiết bị mạng khác đã trở thành mục tiêu hàng đầu của những kẻ tấn công và những sai sót trong các thiết bị này có thể cho phép kẻ tấn công chuyển hướng lưu lượng truy cập. Và cuối cùng, người dùng cuối làm việc tại nhà sẽ bị ảnh hưởng. Các lỗ hổng khá phổ biến trong các loại thiết bị mạng cấp độ người tiêu dùng này sẽ được khai thác trong các chiến dịch tấn công rộng rãi. ”

Việc xâm nhập thành công BIOS của một thiết bị sẽ cho phép những kẻ tấn công thiết lập persistence liên tục trong khi kiểm soát các đặc quyền cao nhất trên thiết bị. Tin tặc sẽ kiểm soát quá trình tải hệ điều hành máy chủ và có thể vô hiệu hóa các biện pháp bảo vệ để không bị phát hiện, báo cáo lưu ý.

Các bản vá lỗi của Dell

Dell hiện đã phát hành các bản vá cho BIOS trên tất cả các hệ thống bị ảnh hưởng. Các bạn truy cập vào đây để biết thêm chi tiết nhé

Eclypsium khuyến nghị: “Người dùng nên cập nhật BIOS thủ công thay vì dựa vào BIOSConnect để cập nhật BIOS”.

Xem Them Chi Tiet

Nhung Mon Do Cong Nghe Duoc Yeu Thich

Do Cong Nghe Phu Kien

Xem Them Chi Tiet

Phu nu phai dep dan ong moi yeu! Sam ngay bo vay dam sieu dep

Thanh xuan nhu mot tach trá Khong mua do hot phi hoai thanh xuan

Xem Them Chi Tiet

Nhung Mon Do Cong Nghe Duoc Yeu Thich

Do Cong Nghe Phu Kien

0 nhận xét:

Đăng nhận xét